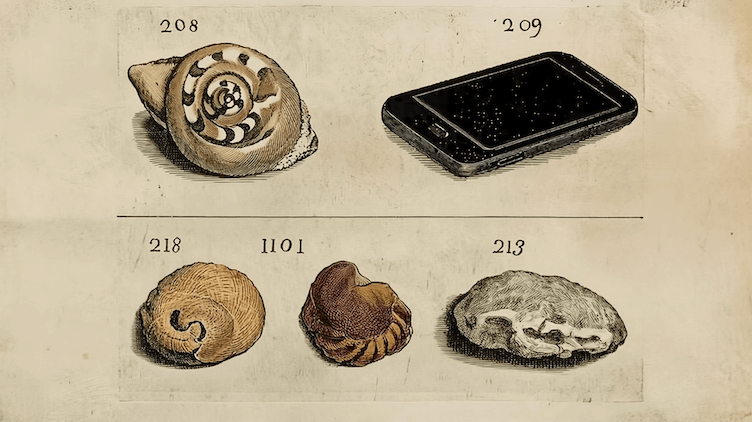

Yo pensaba que sólo en las películas se usaban burner phones, o celulares descartables. Que era cosa de ladrones de bancos y espías. Hace unos días, conocí a una señora de cincuenta-y-tantos y su hijo de veintipocos, ambos con teléfonos descartables. Ella me dijo que trabajaba en JP Morgan, estaba haciendo un máster en ciberseguridad y su hijo tenía una startup de indicadores de trading. Estábamos en el primer día de la DEF CON, la conferencia de hacking y ciberseguridad más grande del mundo.

Una de las cosas por las que es famosa la DEF CON es que van muchos hackers, de todas partes del mundo. Tal vez por eso se dice que la red WiFi de la conferencia es de las más hostiles del planeta. Le pregunté a la señora, mientras su hijo pasaba a comprar donas, qué tan grave era usar el computador y celular personal en esa red y me contestó que prefería tener un celular descartable antes que desinstalar todas sus aplicaciones bancarias e instalar una VPN en su celular habitual. Llegó su hijo con una bolsa con donas que no pagó, porque una persona generosa en la fila antes que él pagó todos los pedidos de él y las siguientes 100 personas en la fila.

Con esa introducción surreal, me puse un poco paranoico y me preocupé de doble verificar que tanto mi computador y mi celular estaban conectados a mi VPN y el resto de la tarde pasé varias horas buscando una SIM para no tener que conectar mi celular al WiFi de la DEF CON.

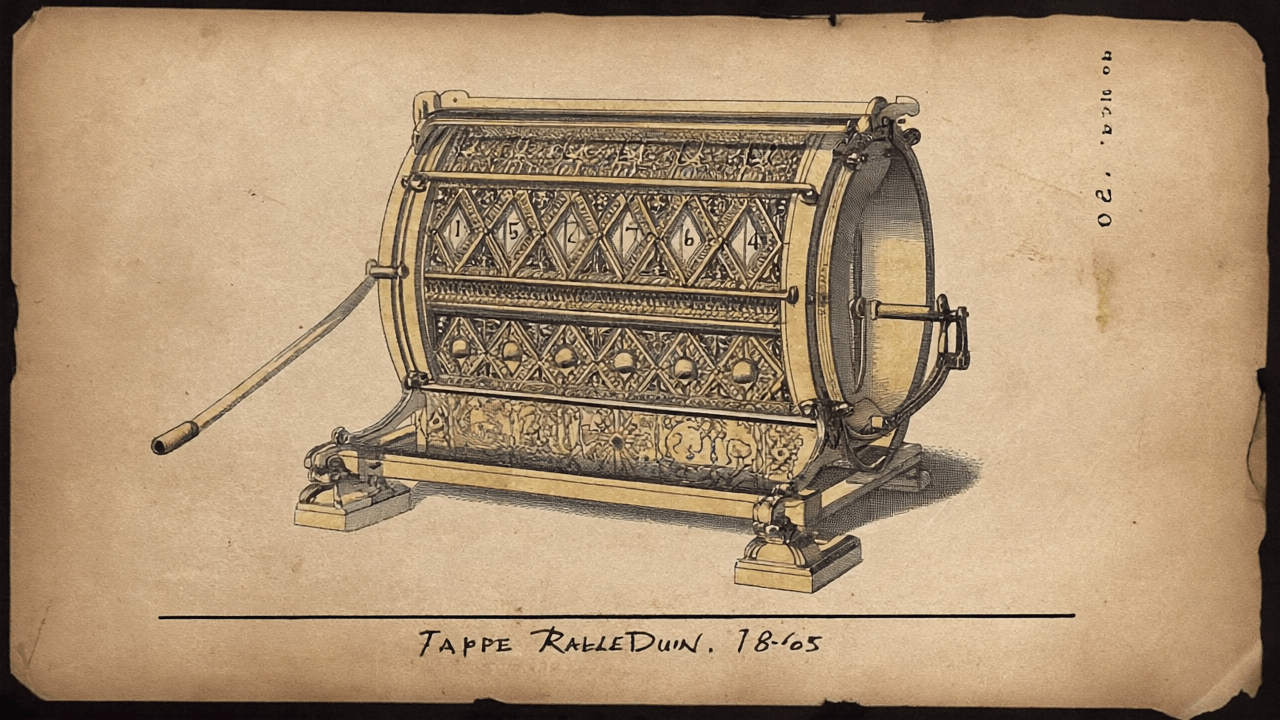

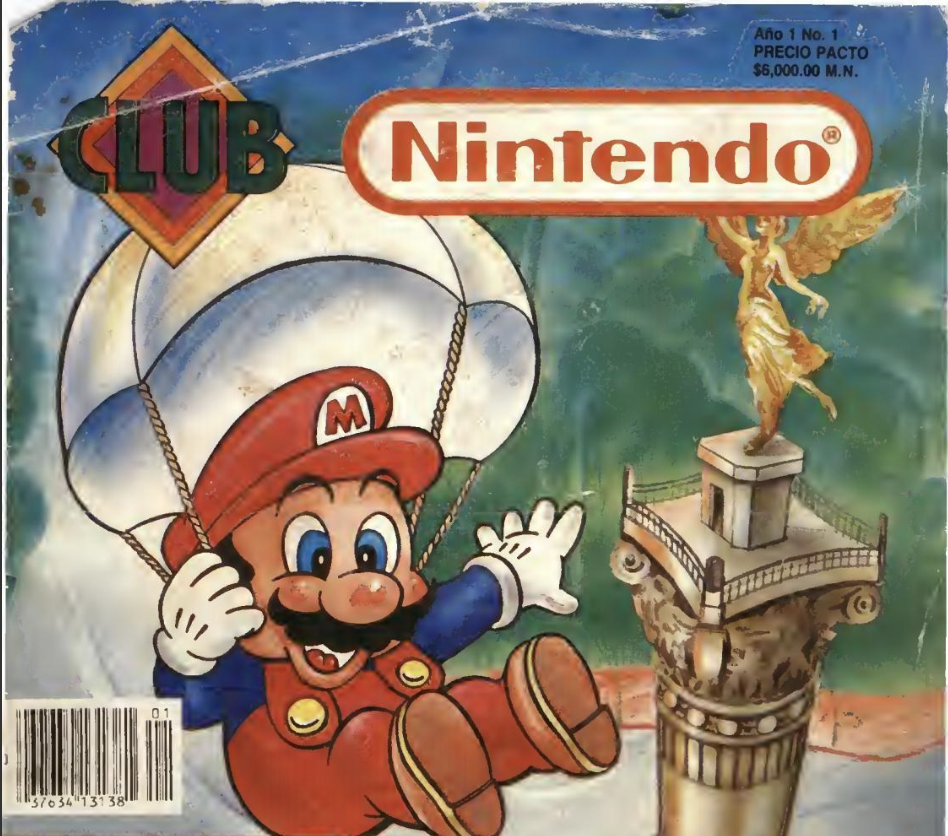

La credencial de la conferencia era una Raspberry Pi con un emulador de Game Boy adentro, y un juego RPG que desarrollaron especialmente para el evento

Cómo lucen las personas que son hackers

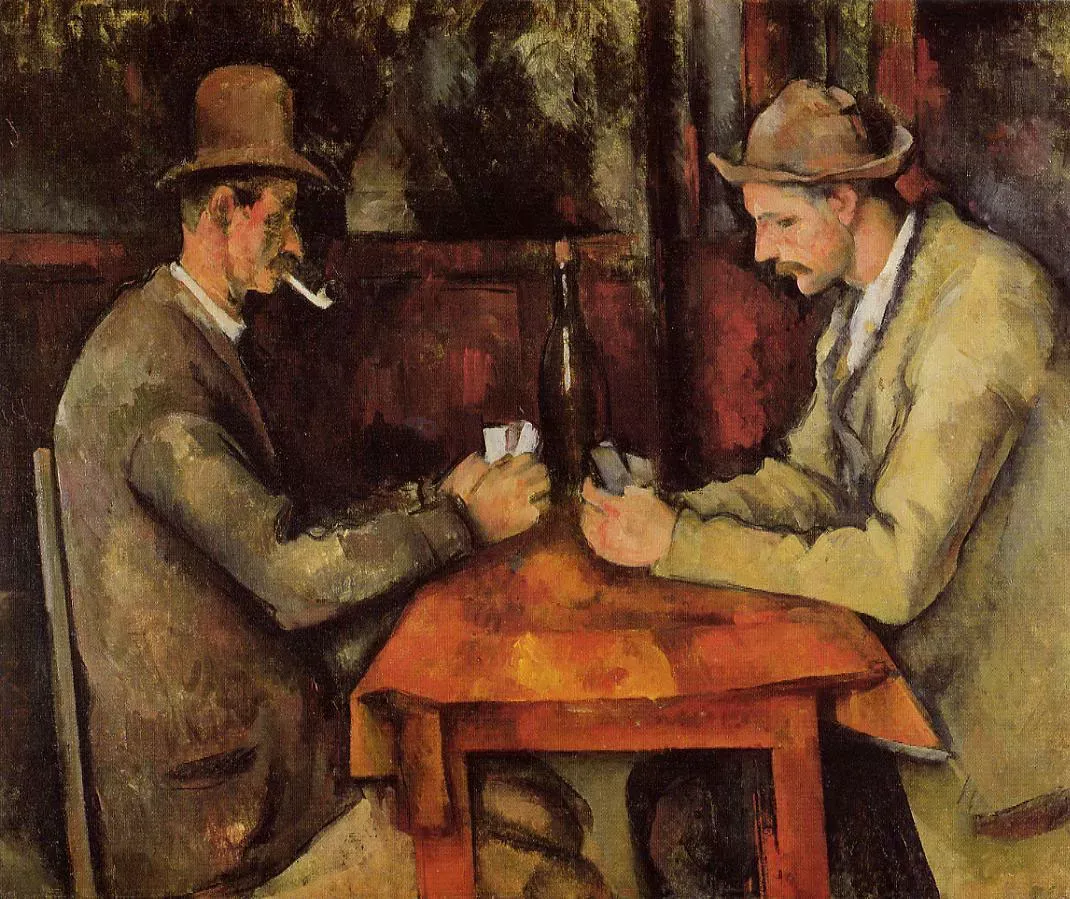

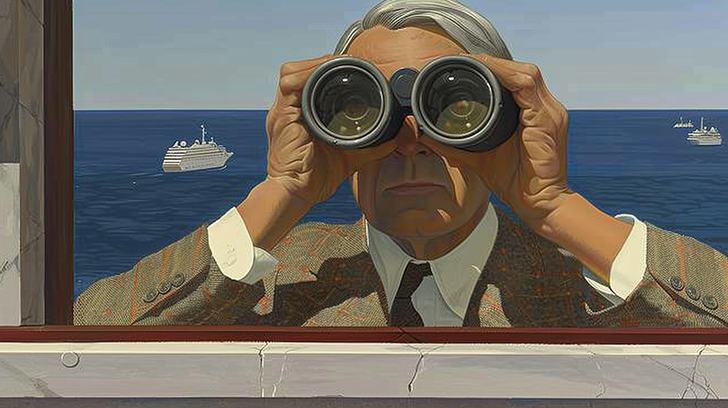

Los hackers suelen ser representados en las películas como cibercriminales de rostro desconocido, iluminados solo por el brillo de la pantalla, capaces de entrar en los sistemas informáticos más complejos, adueñarse de tus redes sociales y que sólo necesitan escribir una serie de comandos crípticos en sus teclados para lograrlo.

La realidad es que hoy en día la mayoría de las personas que se dedican a hackear son muy diferentes a esa imagen, como la señora que conocí y su hijo. Este año asistieron cerca de 30 mil hackers a la DEF CON, que se realiza en Las Vegas desde 1993, la mayoría en short y polera gracias al calor del desierto de Nevada. Cada quien va a su estilo, lucen como cualquier persona que te encuentras en la calle o el trabajo y la gran mayoría no son criminales.

No se discrimina ni se pide a nadie identificarse, basta con comprar la entrada y asistir. La credencial que uno recibe sólo dice “Human”. Nadie lleva su nombre real y es porque el hacking y la ciberseguridad en varios casos involucra riesgos para las personas que las practican, ya sea porque son activistas, agentes del FBI o ciber-criminales (que también asisten a la conferencia). Es más atractivo para todas que las identidades no sean públicas por defecto y por lo mismo no se permite sacar fotos sin pedir permiso a las personas.

¿Y qué se hace en la DEF CON?

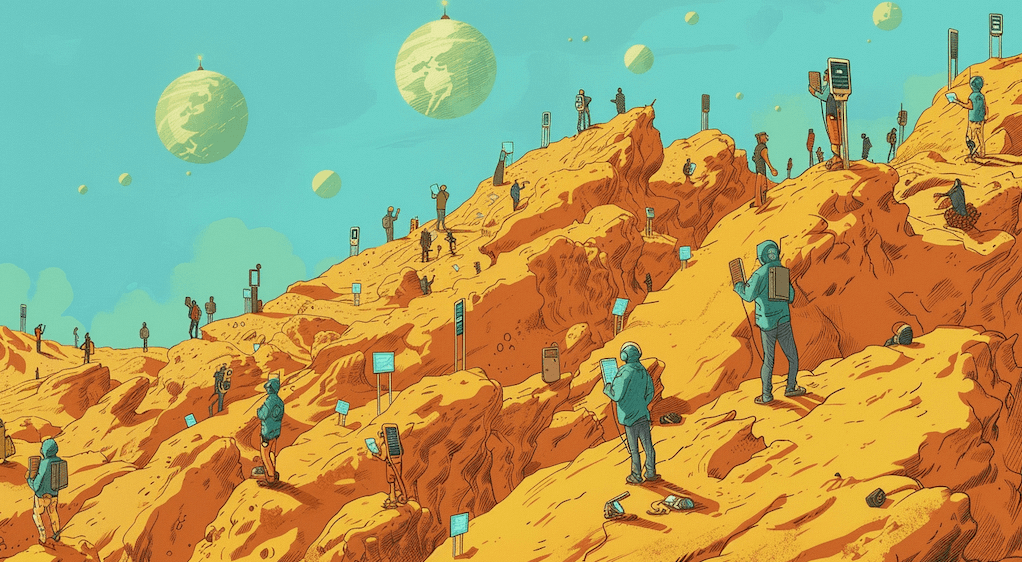

La invitación es a participar de charlas, competencias de hacking, talleres, demostraciones y paneles de personas expertas, en las más de 1100 actividades que organizan 32 villages: comunidades altamente especializadas en algún ámbito de la ciberseguridad como penetration testing, radiofrecuencia, sistemas de control industrial, ingeniería social, hardware, regulatorio, telecomunicaciones, seguridad física, automovilística… y podría seguir, pero supongo que ya te haces una idea de lo inmenso que es.

Es tan grande que estimo que vi menos del 10 % de lo que ofrece la conferencia, ya que no es humanamente posible participar de más que eso durante los 3 días que hay actividades.

Las charlas suelen ser atractivas porque se muestran casos reales de vulnerabilidades explotadas. Ver como te lo cuenta una persona que estuvo trabajando en ello durante meses te abre la mente y te hace aterrizar todas las cosas que estudias cuando trabajas en seguridad. La divulgación de vulnerabilidades explotadas es siempre una vez que se ha reportado y se ha dado un tiempo razonable para que la víctima pueda remediarlo. Es parte del código de ética por el que se rigen los llamados – oh sorpresa – “hackers éticos”.

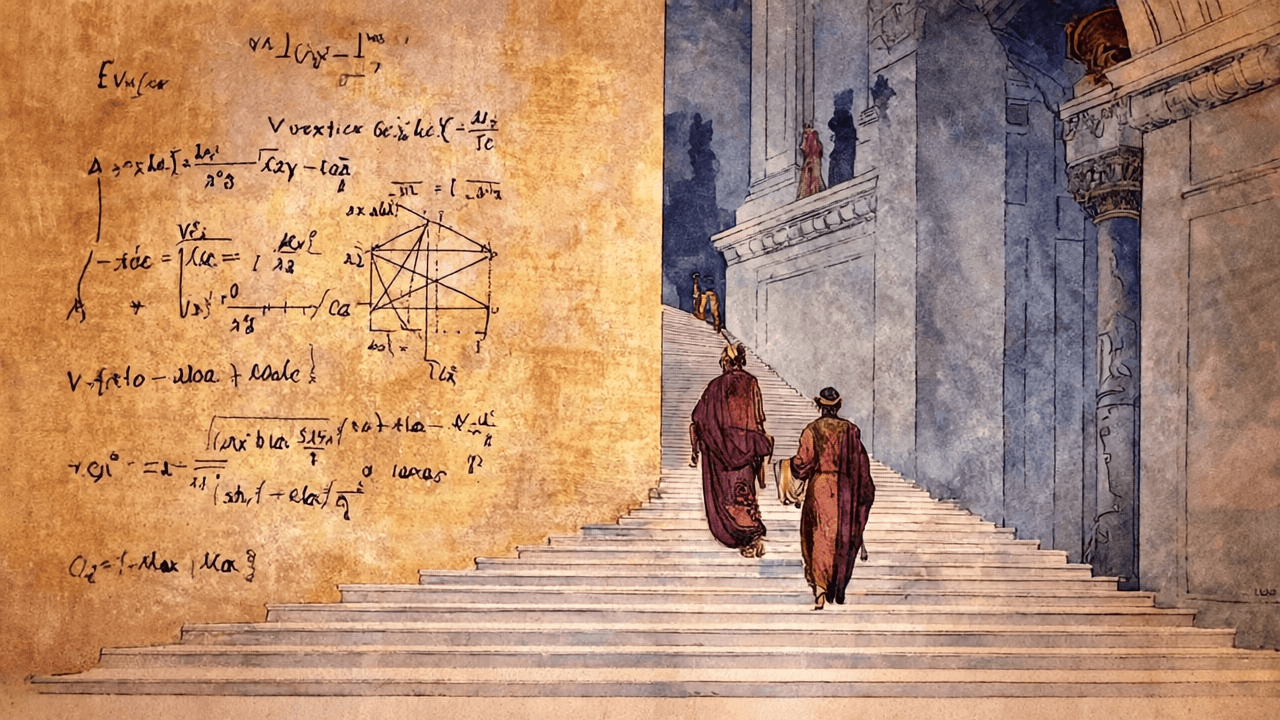

Tuve la suerte de asistir a un taller que hacía un Maestro de ajedrez, cientista de datos y que su especialidad eran de algoritmos de machine learning en C/Assembly. Su taller era principalmente una revista de ejemplos prácticos de algoritmos de machine learning en C que se podían hackear –quizás una palabra más precisa era optimizar– para poder correr en hardware de bajos recursos.

Entre medio contaba anécdotas de Cobol, un lenguaje de programación de los años 60 que a pesar de ser muy antiguo, sigue siendo el soporte de las transacciones de muchos bancos, y también hablaba de mainframes: computadores gigantes de los 60-70 que también todavía se usan para procesar un gran volumen de datos de bancos y aseguradoras. Ni en la universidad tuve la oportunidad de escuchar a alguien, tan excéntrico y experto, hablar desde la experiencia y no la teoría, con código real producido por él mismo para el taller.

En un panel escuché a cuatro BlueTeamers (expertos en defensa) cuya experiencia laboral sumaba más de 100 años. Hablaban desde cultura de seguridad en las organizaciones hasta herramientas prácticas del día a día y lo que se viene con la inteligencia artificial generativa. En otro panel escuché a dos RedTeamers (expertos en ataque) y una BlueTeamer hablar y analizar en profundidad el hackeo que sufrió Microsoft durante el último año y que mantuvo a hackers rusos infiltrados durante 6 meses en sus sistemas gracias a un flujo de autenticación obsoleto en un entorno de prueba que aún se mantenía en funcionamiento.

Hay varias moralejas sobre ese caso, pero la más importante –y que es casi un meme a estas alturas– es proteger tus entornos de pruebas tanto como tu entorno de producción. La manera más sencilla es que no compartan recursos de ningún tipo y, aunque no siempre es lo más amigable con el bolsillo, sale muy a cuenta comparado con que exploten una vulnerabilidad como la de este caso.

Es bien difícil encontrar tanta densidad de contenido sin gastar una cantidad ridícula de tiempo buscándolo. Si trabajas en seguridad, ciberseguridad y desarrollo de software, te recomiendo mucho ir a DEF CON. Es caro, pero lo vale.

La guinda de la torta: competencias

Hay más de 80 competencias oficiales, pero la más importante es la histórica Capture The Flag, que es el equivalente a las olimpiadas del hacking, y consiste en una serie de desafíos en los que hay que encontrar distintas banderas escondidas dentro de sistemas, redes, código y bases de datos para sumar puntos. El equipo ganador es reconocido con la Black Badge, una edición especial de la credencial en color negro y que otorga a quien la use la entrada sin costo para todas las futuras DEF CON.

Las villages también organizan competencias, varias de las cuales son desafíos y puzzles que requieren varias horas de dedicación. Por ejemplo, este año la Car Hacking Village tenía de premio un Tesla para el equipo que se acercara lo más posible a hacer arrancar un camión de remolque pequeño. Este año un equipo logró ponerlo en marcha y se llevó el Tesla, algo que hace tiempo no sucedía.

Otra competencia que es un espectáculo es la que organiza la Social Engineering Community Village (comunidad de ingeniería social), donde gana el equipo que logra obtener la mayor cantidad de información sensible de un objetivo –generalmente una compañía– como el número privado de un gerente y el modelo del auto que usa, sólo a través de llamadas telefónicas que uno puede ver en vivo y en directo.

No podía quedar fuera: la Inteligencia Artificial

Ya es parte de nuestras vidas –te guste o no– y los últimos dos años ha tenido mucho protagonismo en la DEF CON (aunque aún no se roba toda la película). Si bien hubo pocas exhibiciones de exploits de vulnerabilidades, sí hubo varias sobre herramientas automatizadas para encontrar vulnerabilidades que usaban IA para acelerar el proceso y otras charlas que presentaban benchmarks interesantes sobre cómo testear los guardrails y la resistencia a inyección de prompts de una aplicación basada en LLMs.

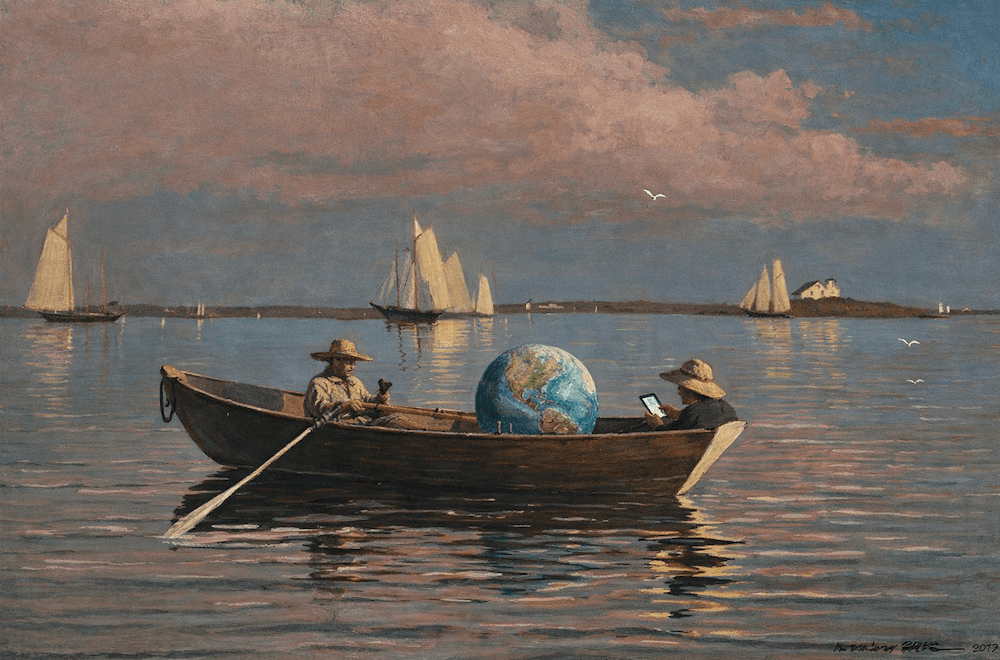

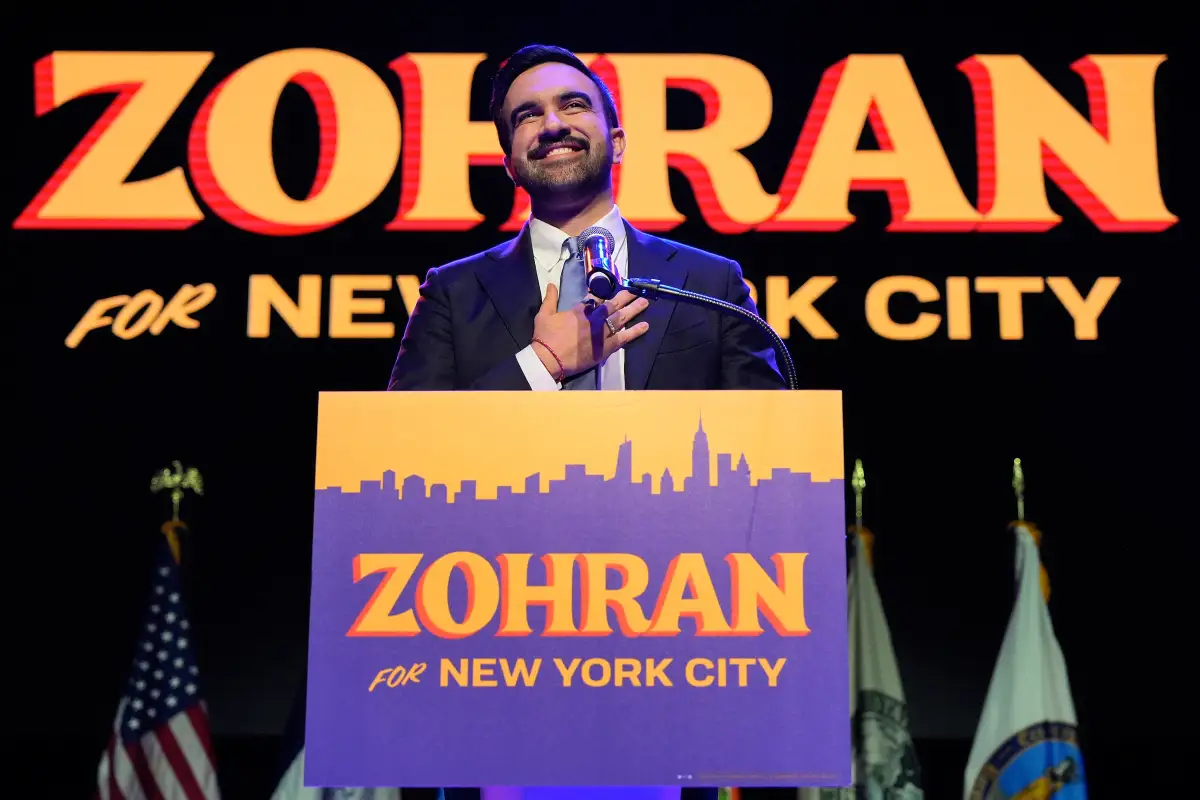

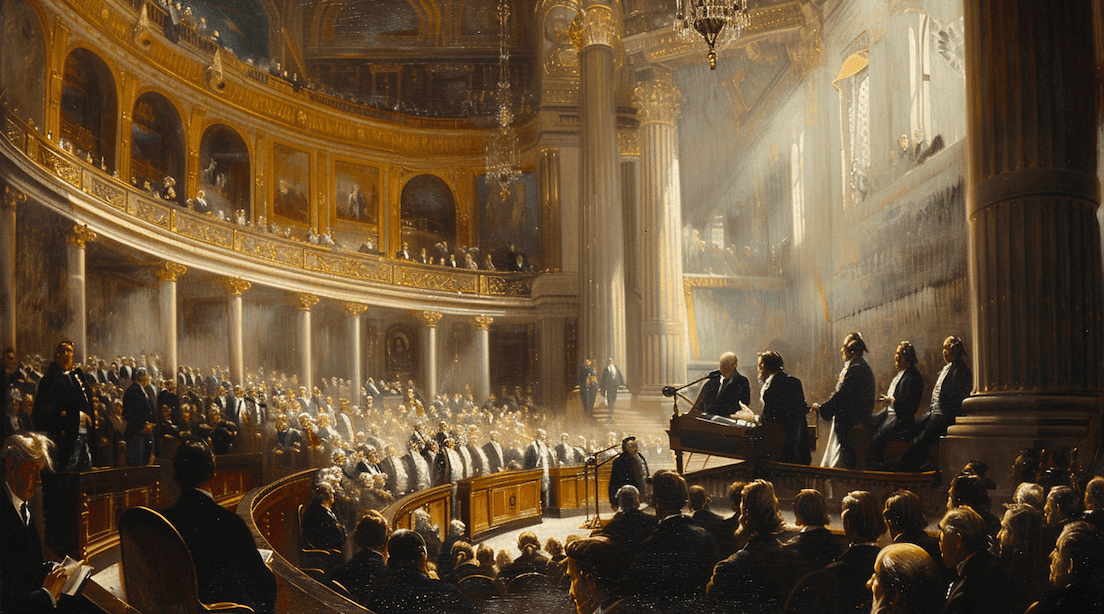

Este era el panel más caro en sueldos de todo DEF CON: Matt Turek (Deputy Director, DARPA), Heather Adkins (VP Security Engineering, Google), Jason Clinton (CISO, Anthropic), Matt Knight (Head of Security, OpenAI) y David Weston (VP Enterprise & OS Security, Microsoft).

Este año incluso hubo un sector especial de la Agencia de Proyectos de Investigación Avanzados de Defensa de Estados Unidos (DARPA) y patrocinado por gigantes tecnológicos: The Linux Foundation y OpenSSF, Anthropic, OpenAI, Google, Microsoft. Tenían montada una sección interactiva sobre la IA, además de una competencia de 2 años llamada AI Cyber Challenge (AIxCC) y que ofrece cerca de 30 millones de dólares en premios.

La IA aún no es el actor principal y noté harto escepticismo en la audiencia sobre su real utilidad. También hay consenso en que la mejor estrategia desde el punto de vista de la seguridad es que hay que tratarla como un sistema computacional más. Lo difícil es que como se acerca un poco más a lo que como humanos hacemos, en comparación a la computación tradicional, aparecen componentes sociales y culturales que aún no sabemos resolver: los sesgos de los datos de entrenamiento, la capacidad de una persona de juzgar cuánto de lo que dice la IA es cierto o es alucinación y por lo tanto, crear nuevas amenazas en base a la confianza, pero no a nivel computacional, que al final del día, son unos y ceros, igual que todo lo que ya conocemos.

Lo más importante: la comunidad

Este año fui por primera vez y deshice un prejuicio que tenía sobre la conferencia: que era algo lejano y que sólo iba gente muy pro a mostrar y hablar de cosas muy técnicas que no iba a ser capaz de entender.

Jeff Moss, a.k.a. The Dark Tangent, el líder de la organización, lo dice siempre en su discurso inicial: “DEF CON es lo que tu haces de ella”. Una vez que vas, es evidente que es imposible saberlo todo y gracias a la comunidad se vuelve muy entretenido sentirse ignorante, porque la gente te cuenta con mucha pasión sobre lo que preguntes. La DEF CON se convierte en las preguntas que (te) haces.

Me sorprendí de mí mismo al notar que entendía más de la mitad en casi todas las actividades a las que fui y que podía al mismo tiempo sentirme tranquilo con no saberlo todo.

Este tipo de eventos también están ganando tracción en la región: en Argentina se realiza la EKOPARTY, con bastante público latinoamericano. Quizás en unos años más logramos tener la masa crítica de personas y madurez en la industria local para generar instancias de aprendizaje así de grandes en la región, porque talento y cabeza hay.

Bonus: ¿qué tengo que hacer para ir?

Escribí una guía de todo lo que me habría gustado saber antes de ir acá:

¡Ojalá nos encontremos allá el 2025!