Era mayo de 2017. Estábamos terminando un curso de derecho en el ciberespacio, financiado por los gobiernos de Países Bajos, Canadá y Chile, y liderado por Michael Schmitt, un profesor de la Universidad de Exeter en Reino Unido, y de la Academia Naval de Estados Unidos.

El curso terminaba con un caso en el que nos pedían que imagináramos cuál de cuatro alternativas de respuesta podría tomar el país luego de sufrir un ataque ficticio (pero serio) a través del ciberespacio. Uno tenía que elegir entre declarar la guerra al país que albergara a los hackers (siempre que estuviera seguro de quiénes eran los hackers), declararse a la comunidad internacional en un “estado de necesidad imperiosa” (Plea of Necessity), tomar contramedidas (onda cortar los cables de fibra óptica del otro país), o tomar medidas no amistosas (como llamar al embajador de vuelta o cerrar la embajada).

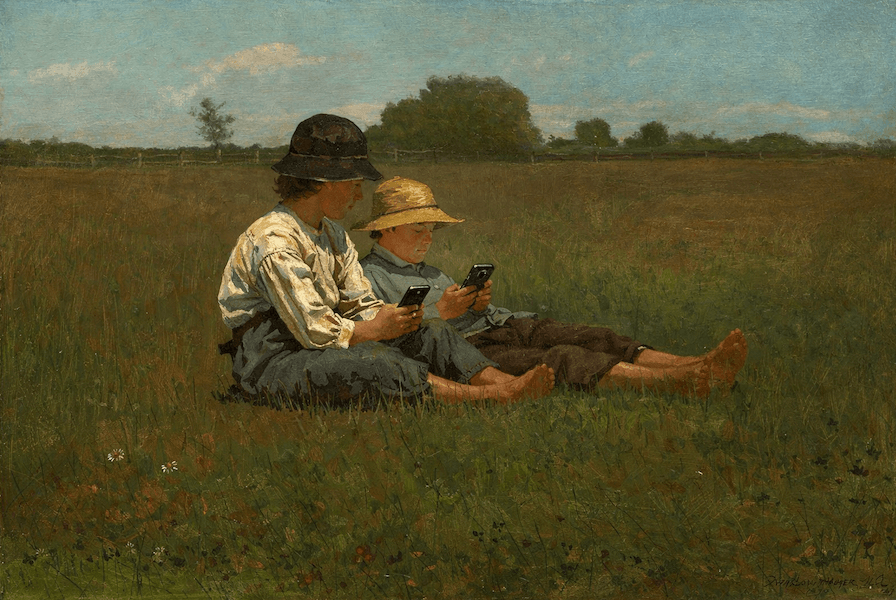

Y empezaron a sonar los teléfonos. El primero pasó casi inadvertido. Cuando la mitad de la clase ya estaba mirando sus celulares, el profesor tuvo que hacer una pausa para entender qué estaba pasando, igual que en una escena de la película "Contagion". Todos nos dimos cuenta rápido que algo fuera de lo normal estaba ocurriendo; por supuesto, ninguno fue capaz de ponderar en ese minuto el alcance real del problema.

El curso terminó un poco forzado y nos devolvimos volando a la oficina. Es impactante lo rápido que viajan las malas noticias. Tal vez por eso Douglas Adams se imaginó naves espaciales que viajaban impulsadas por malas noticias.

El ataque no era otro que el WannaCry, que afectó a más de 150 países y que nos pegó más o menos fuerte en Chile. De hecho, si no fuera porque un investigador británico descubrió una defensa contra el virus, probablemente nos habría hecho bolsa, porque no estábamos preparados. En el peak se bloquearon más de 2500 ataques diarios que iban destinados a computadores en Chile. Detuvieron la infección y un tremendo dolor de cabeza para empresas y servicios públicos que no tenían ni idea cómo enfrentar el problema. Hoy al menos tenemos conciencia de qué es el ransomware (aunque no mucho más que eso).

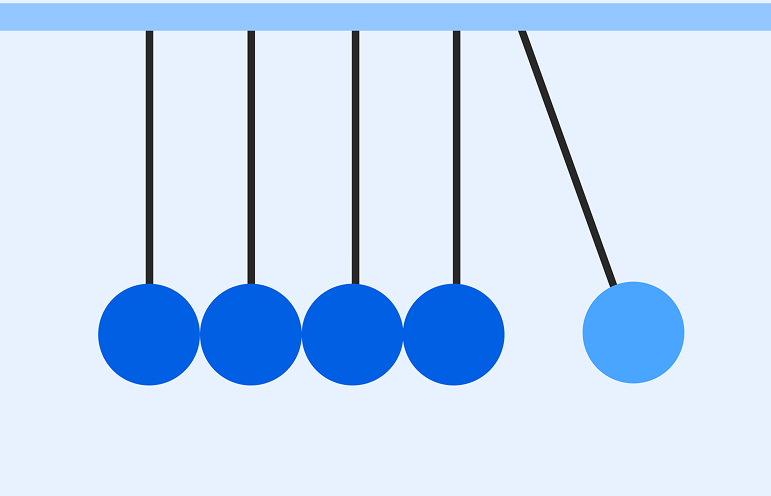

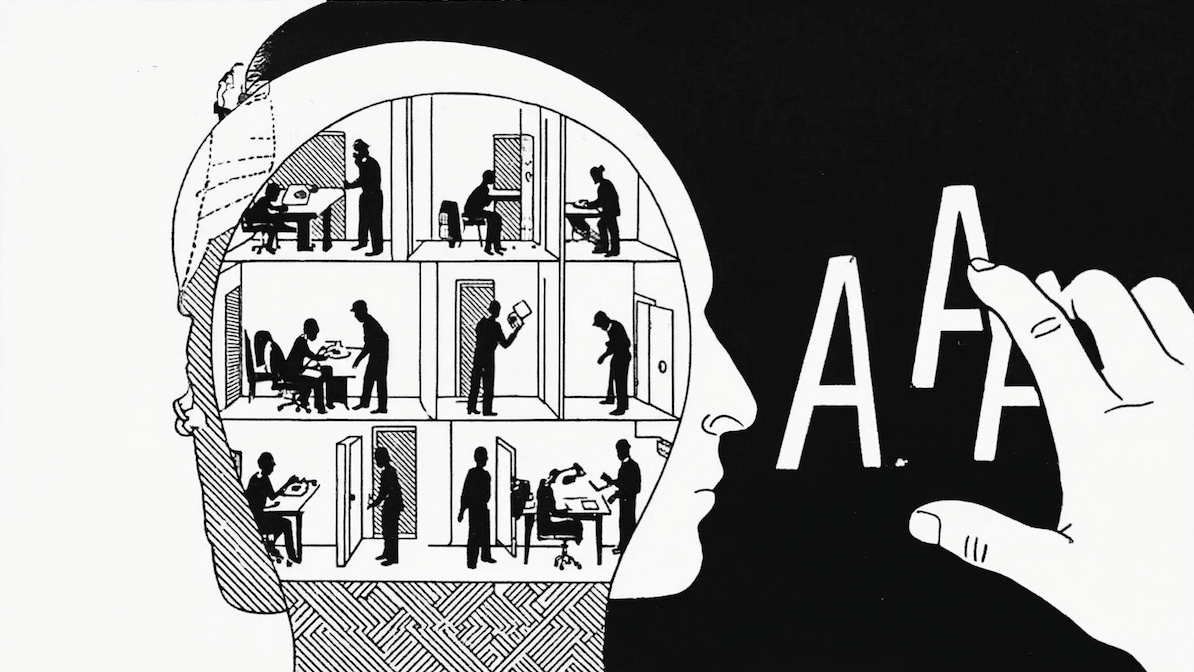

Los ataques de ransomware son, en esencia, una forma de ganar dinero fácil a costa de personas o de las instituciones. El modus operandi del ataque es infectar un dispositivo a través de una de las muchas vulnerabilidades que permiten tomar el control de un computador. ¿Cómo llegan esos virus a nuestro computador? Por ejemplo, a través de un mail donde te piden urgentemente que verifiques la seguridad de tu cuenta so pena de perder acceso a ella. El cuento del tío, pero ahora tecnologizado. Con una paciencia digna de causas más nobles, los atacantes se roban tu nombre de usuario y clave para entrar a alguna cuenta, y luego prueban esa misma clave en todas las otras cuentas que se imaginan que uno puede tener. Hasta que dan con alguna que les permite tomar control de tu computador... y con eso infectan tu computador y pasan a la fase de "ransom": págame o te borro los archivos. Algo así como un portonazo digital.

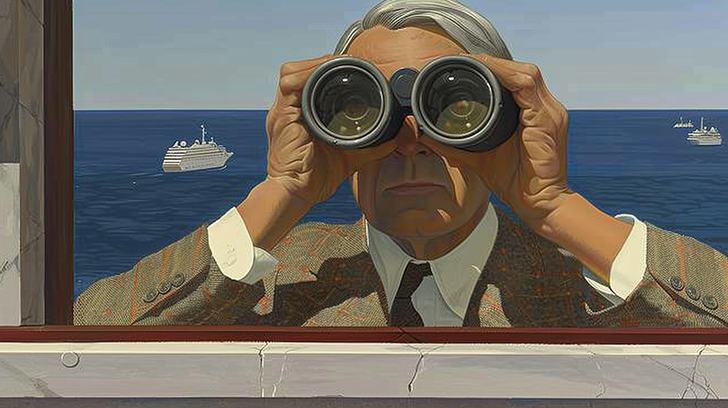

En los últimos meses la cosa se ha puesto más ruda. El Colonial Pipeline es una cañería de más de 8.000 kilómetros de largo, que lleva petróleo desde Texas hasta Nueva York. Hace justo un par de meses atrás hubo un ataque de ransomware a los sistemas contables de la empresa que opera la cañería. La empresa decidió parar su provisión de combustible para poder contener el ataque y recuperar el acceso a sus computadores y el presidente Biden dijo en Twitter que Rusia tenía "alguna responsabilidad". Obvio que lo anterior llevó a que mucha gente se agolpara en las gasolineras para llenar sus autos por el temor al desabastecimiento. Al parecer, la empresa todavía no logra levantar su sitio web.

La diferencia entre ataques como el del Colonial Pipeline (donde la empresa pagó casi USD$5 millones en bitcoins) y el ataque del WannaCry el 2017 es que antes los hackers atacaban a muchas víctimas y les pedían un pago por devolverles sus archivos; pero no todos pagaban. Hoy, en cambio ahora la extorsión es doble: los atacantes primero roban información, buscan datos sensibles (emails comprometedores de los dueños o ejecutivos, información de clientes, etc.), y luego amenazan no sólo con borrar los archivos, sino con publicar la info sensible si no reciben un pago. En el caso del Colonial Pipeline, los hackers robaron alrededor de 100 Gb en un par de horas antes de encriptar los computadores con el virus. Luego de que les pagaran, los hackers le entregaron a la compañía un desencriptador, pero al parecer era tan lento que la empresa igual tuvo que recuperar archivos desde sus respaldos. Uno no siempre obtiene lo que paga.

La preocupación es que algunos hackers han llegado a extremos medio polémicos, incluso para sus mismos colegas. En 2016 un grupo cortó la luz en Kiev (Ukrania) por un par de horas antes de navidad y en febrero de este año uno o más hackers intentaron aumentar el nivel de lejía por sobre el nivel tóxico en el sistema de potabilización de agua en Oldsmar (Florida, Estados Unidos; afortunadamente no lo lograron). En el mismo caso del Colonial Pipeline, los hackers sacaron una declaración en su página web pidiendo disculpas: explicaban que el culpable en realidad había sido uno de sus clientes, pues ellos sólo ofrecían Ransomware-as-a-Service; que lo hacían sólo por la plata, que no quisieron generar "un problema social", y que de ahora en adelante van a ser más cuidadosos con escoger a sus clientes. Parece broma, pero no lo es.

Lo cierto es que hoy hay re-pocas cosas que impidan a grupos de hackers allá afuera intentar atacar cosas súper delicadas, como nuestras redes de suministro de agua potable, de electricidad, de gas u otros suministros básicos; o las redes de telecomunicaciones, los sistemas de semáforos en nuestras ciudades, o los innumerables sistemas que hacen funcionar nuestros hospitales y centros de salud. Que lo único que pueda detener a los hackers por ahora sea cierto sentido de ética propia me parece surrealista, por decir lo menos.

Uno de los grupos más activos hoy es REvil, un colectivo de hackers de Rusia que se cree son sucesores de un grupo que anunció que se retiraba. Hace un mes, JBS, la productora de carne más grande del mundo, pagó la friolera de USD$11 millones no para recuperar sus computadores, sino para evitar que el colectivo publicara la información de sus clientes. El gerente general dijo que la decisión “había sido muy difícil”, pero que la habían tomado “para prevenir cualquier riesgo potencial para nuestros clientes”. No puedo imaginar el nivel de frustración y rabia que le debe haber producido a la plana directiva de la empresa.

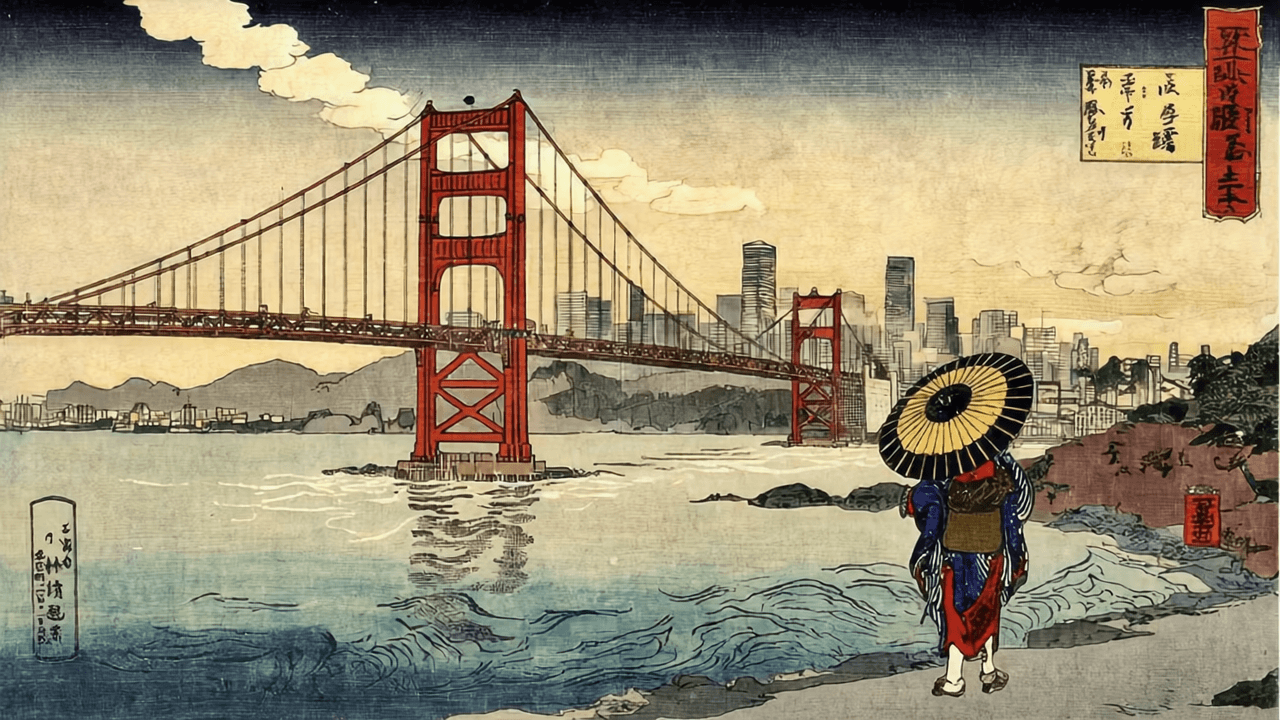

El mismo colectivo de hackers aprovechó que en Estados Unidos estaban de aniversario patrio este 4 de Julio para montar un ataque masivo. El ataque fue especialmente grave, porque el grupo logró infectar Kaseya, un software de productividad usado por un montón de empresas no sólo en Estados Unidos. A este tipo de ataques se les conoce como ataques de cadena de suministro (supply chain attacks), y son como si la pasta de dientes que he usado toda la vida incluyera de pronto algo que hiciera que se me cayeran los dientes.

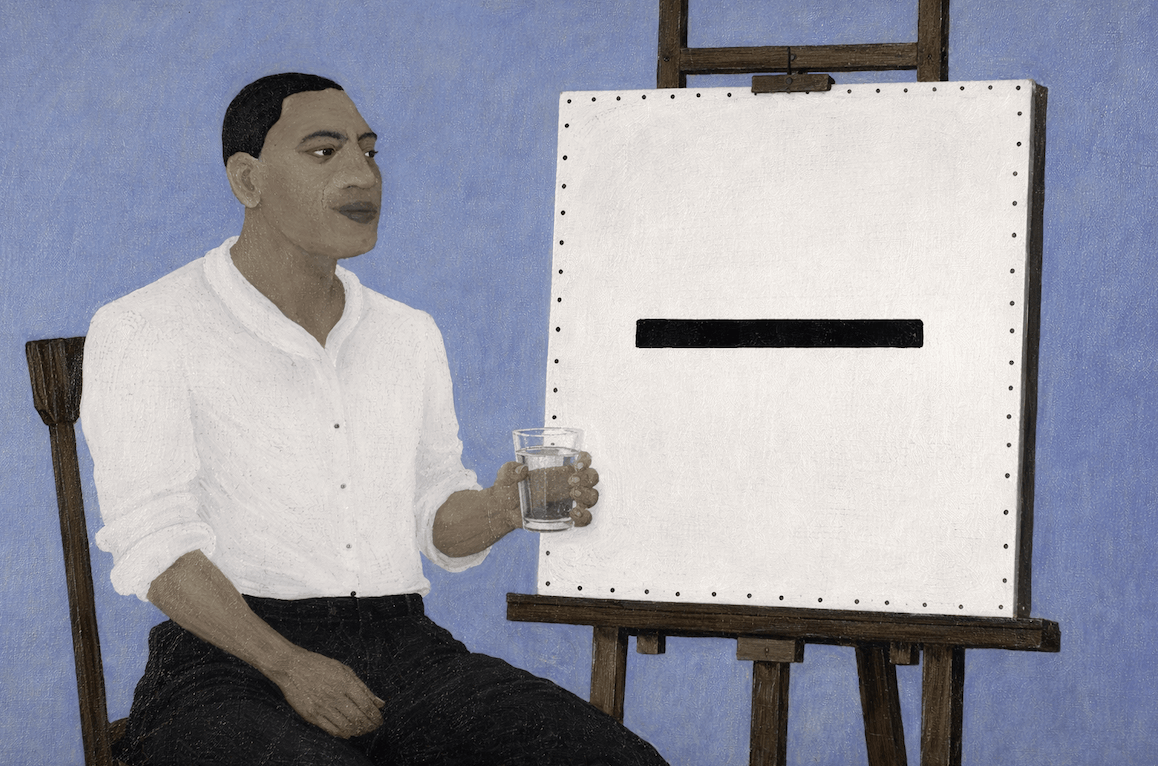

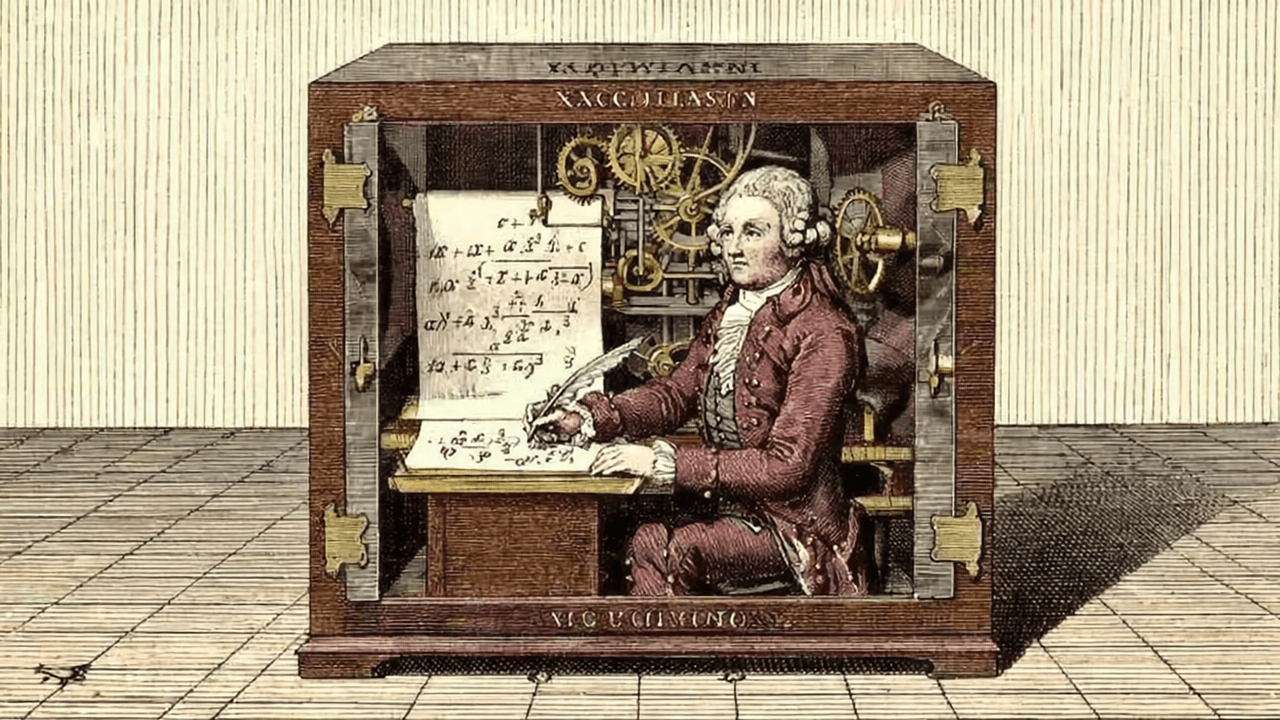

Una de las cosas medio peliculescas de estos casos es que casi siempre son una carrera entre los investigadores en seguridad, que buscan detectar y desarrollar parches de seguridad para las vulnerabilidades más graves, y los hackers, que buscan detectar las mismas vulnerabilidades y desarrollar virus que usen esas vulnerabilidades para tomar el control de los computadores. Y justo al medio estamos nosotros y nuestros computadores: el jamón en el sandwich. Por un lado, no queremos que nuestro computador nos joda con que tenemos que aplicar un nuevo parche de seguridad; pero por el otro tampoco queremos que alguien más nos encripte los archivos y nos amenace con borrarlos si no pagamos el rescate. ¿Deberían las empresas de software respetar nuestra autonomía y confiar que somos capaces de actualizar nuestros computadores, o deberían obligarnos a instalar esas actualizaciones por nuestro propio bien?

Esto de la carrera entre hackers buenos y malos sucedió con WannaCry: un par de meses antes del ataque, Microsoft había publicado un parche de seguridad. Y al parecer sucedió también en el caso de Kaseya: investigadores del Instituto Danés de para la Publicación de Vulnerabilidades estaban trabajando en una “cura” para el problema, pero los hackers sencillamente atacaron primero. El sábado pasado, el presidente Biden le pidió a la inteligencia de su país que “averiguara en profundidad qué había pasado” y dijo que reaccionaría si se enteraba que el gobierno ruso estuvo involucrado. Cuando se le consultó al portavoz del Kremlin, dijo que su país no tenía conciencia del hecho

La empresa detrás de Kaseya dice en su página dedicada al incidente que hay "menos de 60 clientes directamente comprometidos en el ataque", aunque el ataque ha sido descrito como "colosal", con más de 500 locales afectados de una cadena sueca de supermercados, 11 colegios en Nueva Zelanda y más de 200 empresas en Estados Unidos afectadas. Los hackers están pidiendo US$70 millones en bitcoins a cambio de publicar un desencriptador, en lo que realmente parece a estas alturas una mala película de ciencia ficción: algo así como Día de la Independencia, pero con hackers en vez de aliens.