Son las 6:25 de la mañana del 15 de marzo de 2024.

Acaba de aterrizar el Boeing 767 Lima-Santiago y con él, 2 de los mejores hackers de Perú acaban de entrar a Chile.

Por tierra, en la ruta 68, avanza un bus con el mejor equipo de hackers universitarios de Chile.

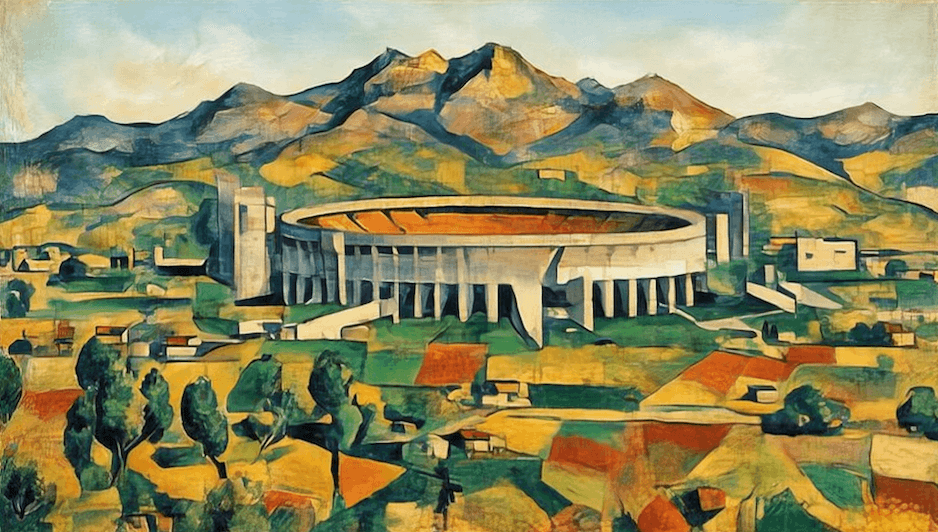

Pero no son los únicos. A ellos se le sumarán otros 3 vuelos internacionales y más de 30 buses, todos llenos de hackers, que se dirigen al campus San Joaquín de la Universidad Católica.

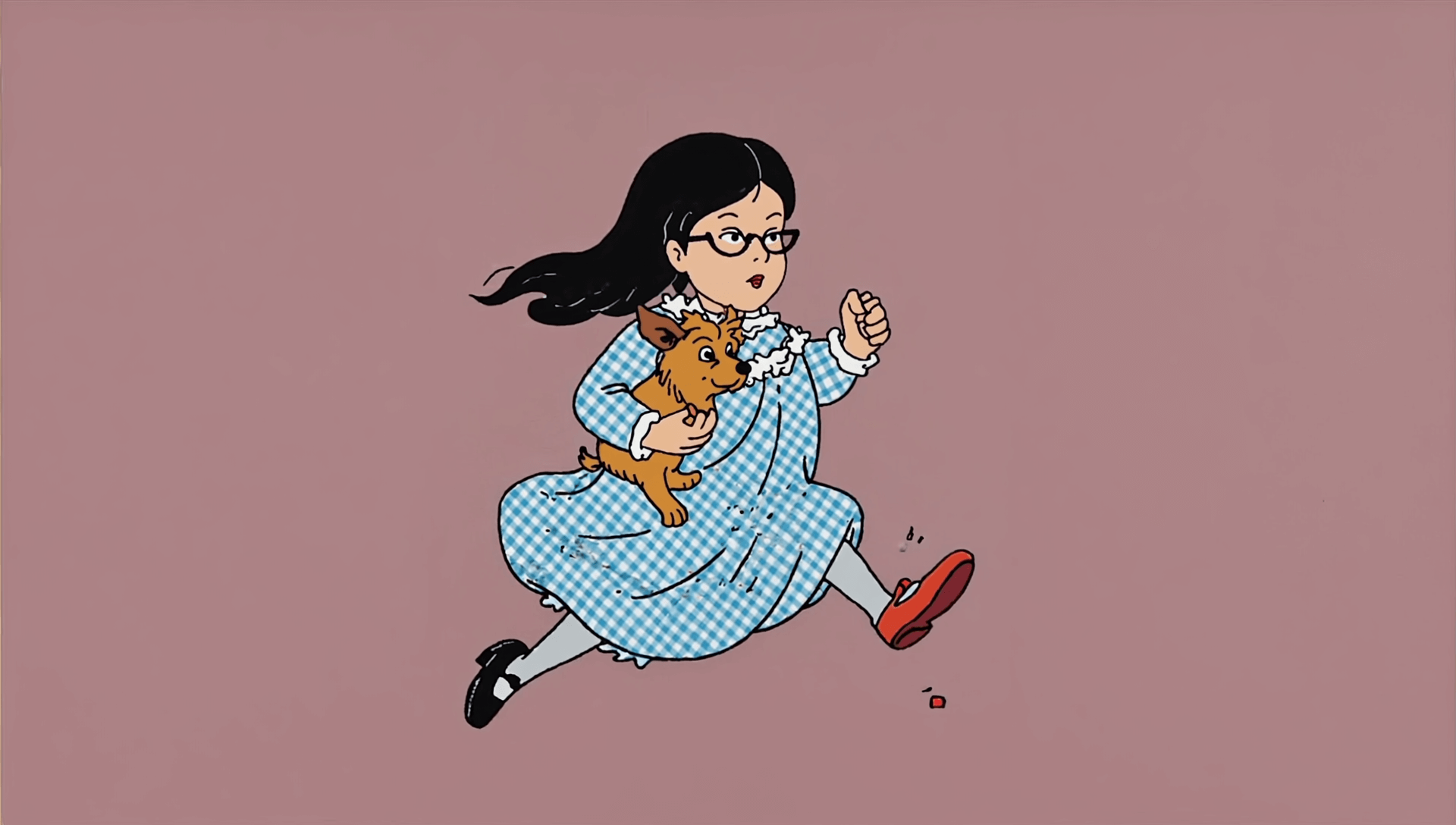

Suena como el comienzo de una película de James Bond, pero en realidad estos hackers no buscan destruir los sistemas computacionales de la UC (aunque podrían hacerlo fácilmente), la verdad es que vienen a hacer algo mucho más sencillo: capturar una bandera. O como le dicen en los círculos de paintball: Capture de Flag.

¿Qué es una “Capture the Flag”?

A los hackers (como verán más adelante), les encanta ponerle nombres crípticos a las cosas, y las competencias de Capture the Flag no son una excepción.

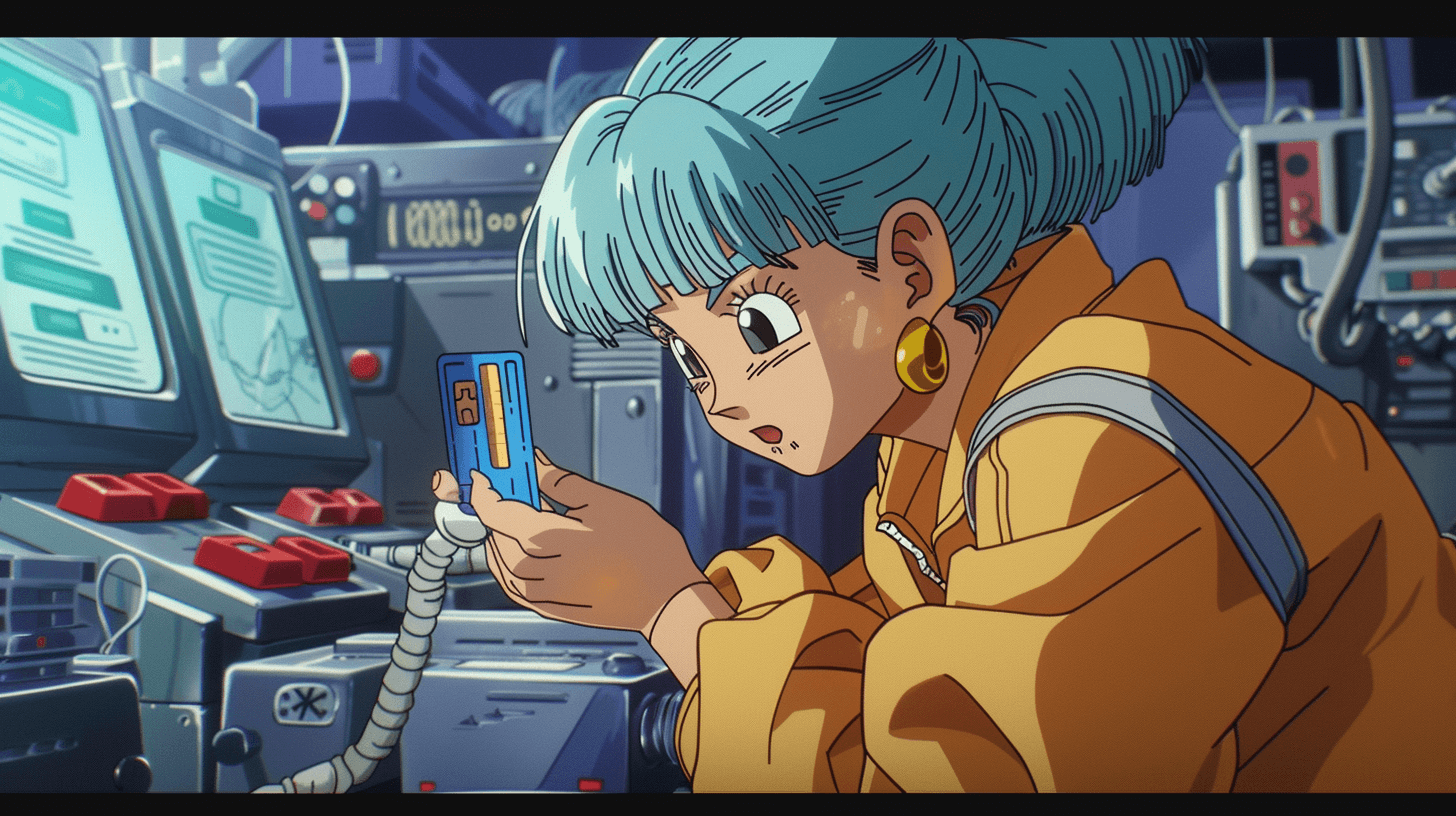

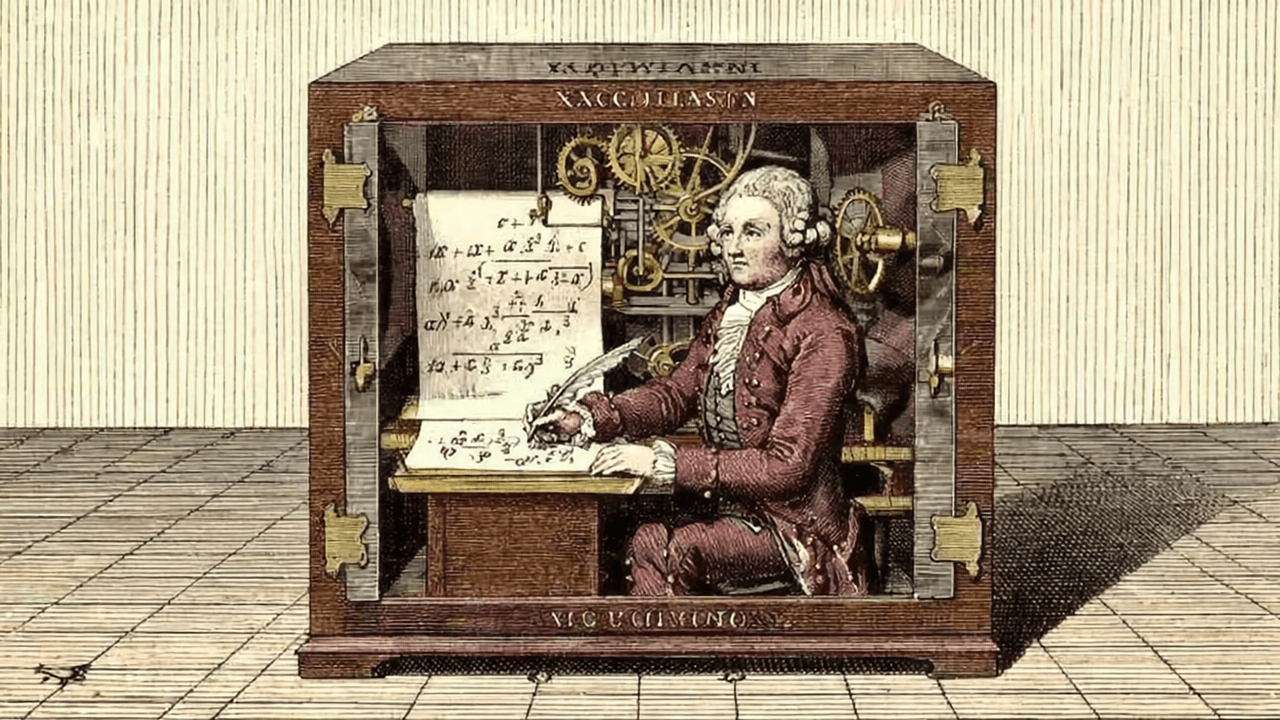

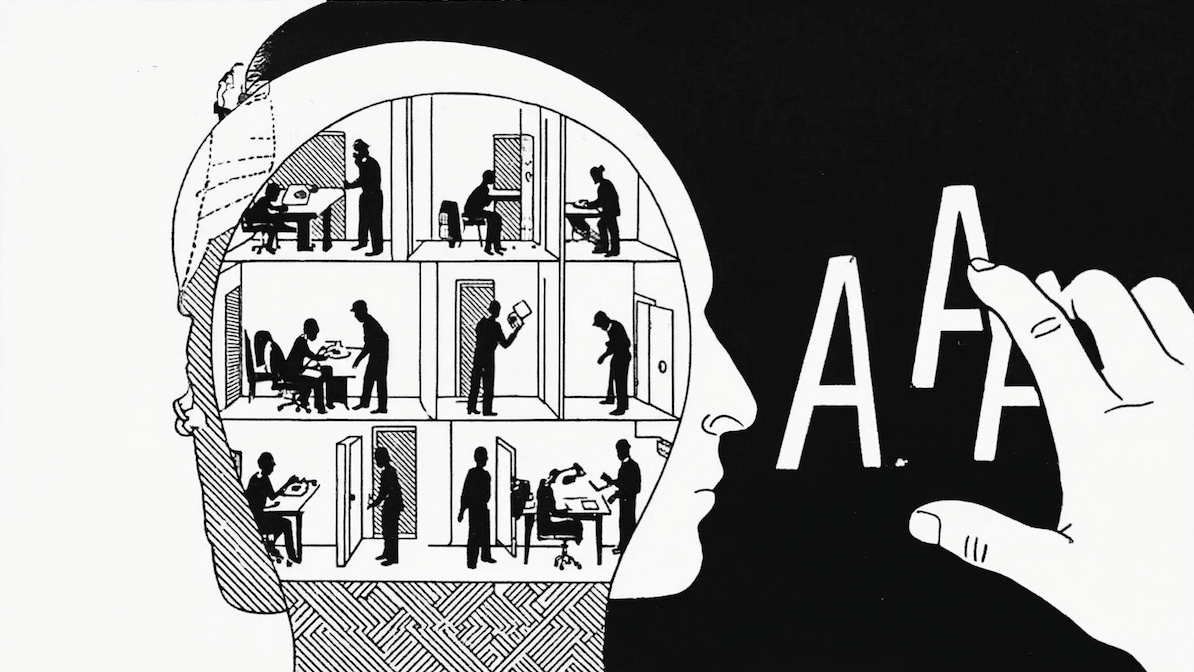

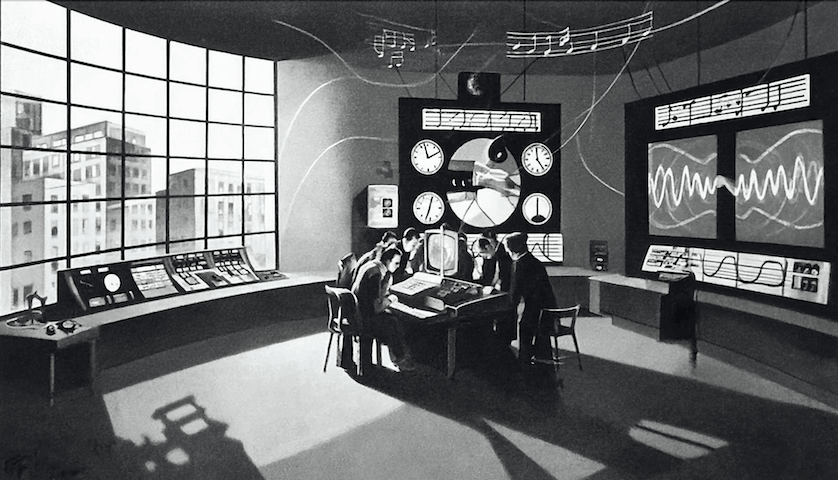

Estos tipos de eventos se tratan de hackear sistemas, creados específicamente para la competencia, en los cuales se esconden un conjunto de caracteres con un formato muy específico, análogo a una contraseña, conocida como una bandera o flag.

La linea de código “hack.ing{th1s_1s_4_fl4g!}” es un ejemplo de una bandera escondida en uno de los sistemas

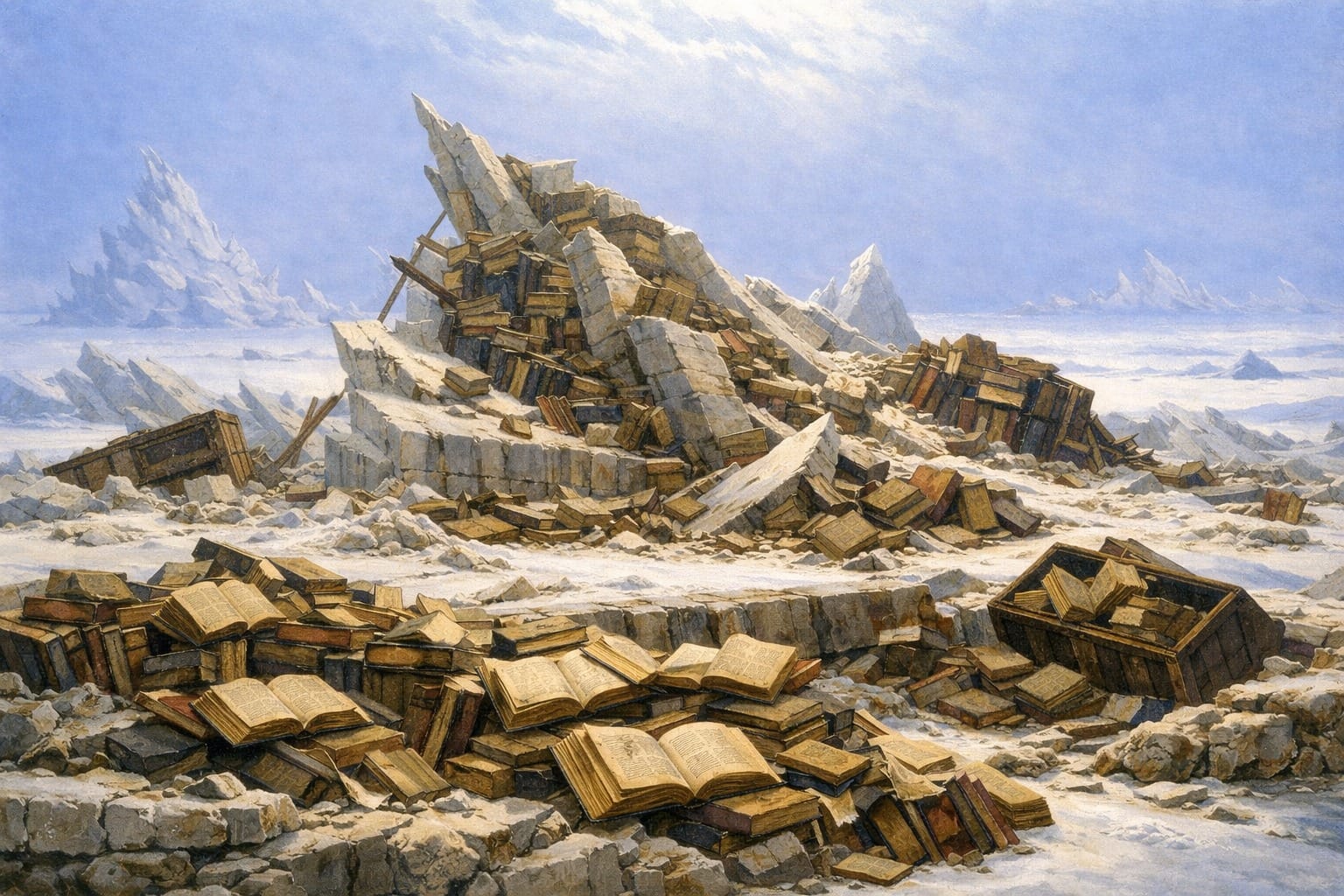

Las Capture the Flag o CTFs son competencias en donde los organizadores del evento crean distintos programas vulnerables (como clones de una página de banco, de Whatsapp, o hasta de la aplicación de Fintual) y esconden una bandera en algún sector del sistema. Los hackers pueden atacar la aplicación, y probar que la hackearon cuando encuentran la bandera.

Todo esto sucede dentro de un ambiente seguro, es decir, las aplicaciones del evento están explícitamente diseñadas para ser atacadas. Los hackeos que ocurren en estas competencias son “en buena onda” y sin malas intenciones de vulnerar empresas reales ni cometer cibercrímenes.

Además, a las empresas que dependen de la tecnología les conviene mucho participar en este tipo de eventos: los simulacros les permiten ver qué lugar de sus infraestructuras son más vulnerables o por dónde podría venir un hackeo más serio.

Al final, lo que debería primar en ciberseguridad es el principio de Principio de Kerckhoffs: la seguridad de un sistema no debe depender de que su funcionamiento interno sea secreto.

¿Cómo partió todo esto?

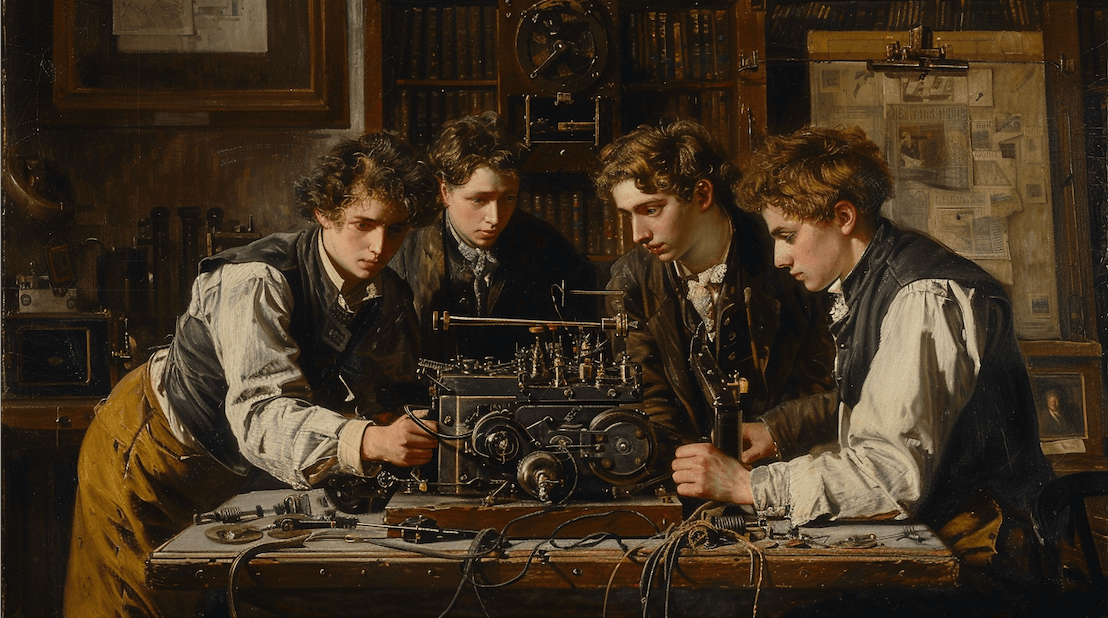

Antes de llegar a ser el evento más grande de Latinoamérica, Hack.ING partió en una pequeña sala de clases con unos pocos estudiantes de Ingeniería UC y gracias a una coincidencia: 4 estudiantes (que pronto se convirtieron en grandes amigos) se conocieron teniendo la misma idea.

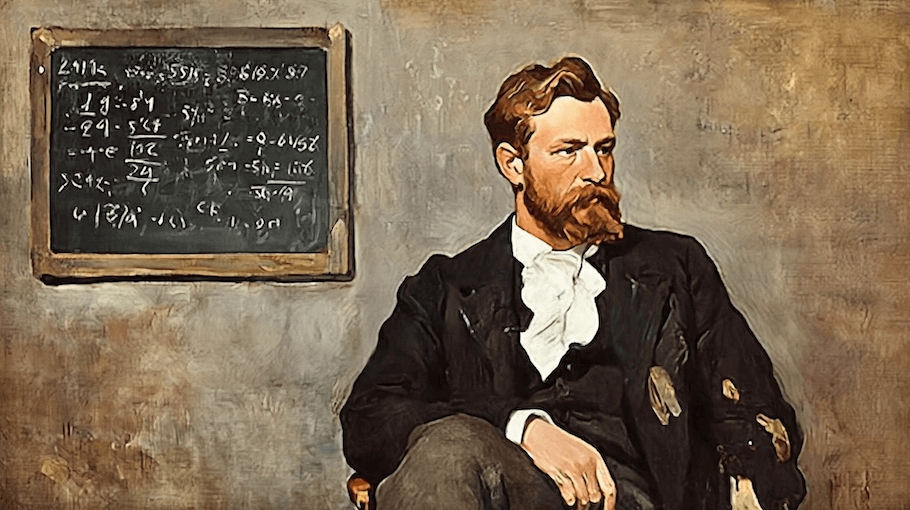

En 2022, Nicolás Berrios venía llegando de Berkeley, donde tuvo la oportunidad de tomar ramos e involucrarse en un grupo de ciberseguridad. Al volver a la UC, creía que este tipo de instancias faltaba en Chile, y estaba decidido a formar un club de seguridad.

Fernando Smith, quien en ese momento lideraba el Capítulo de Computación UC (CCC), había ganado notoriedad recientemente. Luego de que el Poder Judicial de Chile sufriera un ciberataque, Fernando fue invitado a un reportaje de Meganoticias donde replicó y explicó dicho ataque. Motivado por esta experiencia, buscaba organizar un evento dentro del CCC para fomentar el interés y conocimiento sobre ciberseguridad en Chile.

Caetano Borges, quien estaba #3 en los rankings de hackers de Chile en ese momento, acababa de entrar a su primer año y previamente a su ingreso descubrió un vector de ataque en la biblioteca de software más ampliamente utilizada en Linux, la Biblioteca Estándar de C (glibc). Desde que entró, quería formar un equipo universitario para participar en competencias de Capture the Flag.

Los 3 convergieron por un amigo en común, Alister Mac Cormack, otro estudiante de primer año que había estado trabajando como ingeniero de software desde hace dos años y tenía ganas de entrar al mundo de la ciberseguridad. Él conocía a los 3 por separado y al escuchar las ideas de sus compañeros decidió mezclar sus intereses en ciberseguridad y comunidades de programación en uno, invitándolos a un almuerzo.

Así empezó una amistad que terminaría convergiendo en la competencia para hackers más importante de América Latina. Después de almorzar, acordaron co-crear el evento Hack.ING 2022 (en ese entonces llamado DCCTF) y dar inicio al club de ciberseguridad, Security UC Club (SUCC).

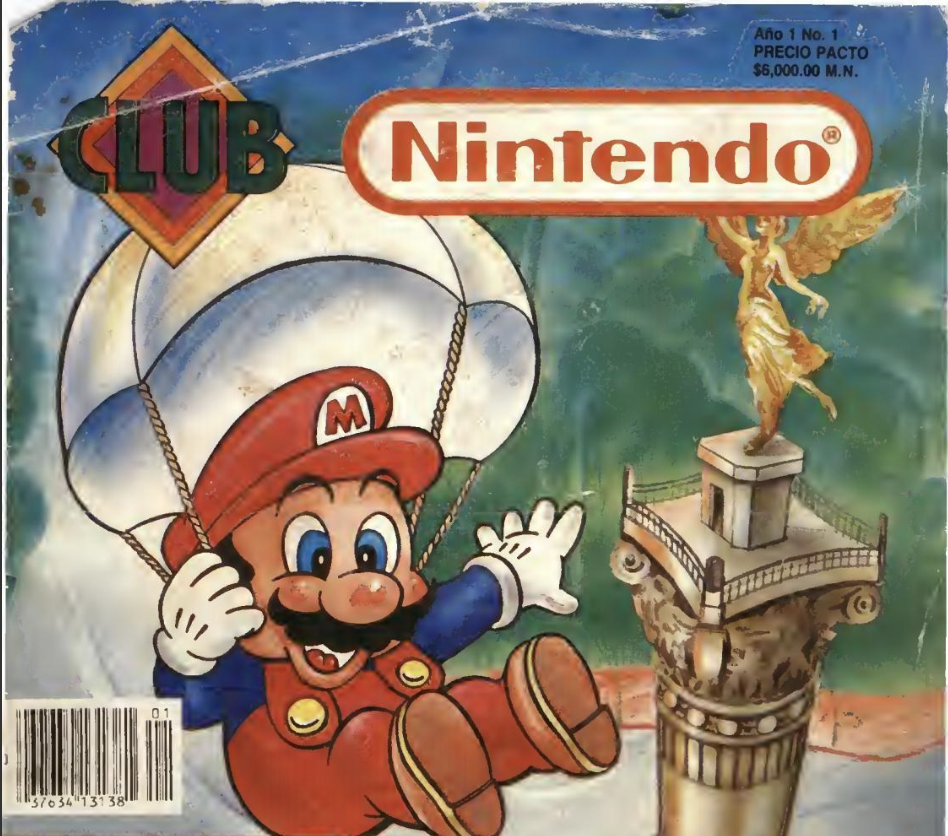

El primer evento

El primer Capture The Flag se denominó DCCTF, aprovechando el juego de palabras y la referencia al DCC (Departamento de Ciencias de la Computación). Fue el primer evento de este tipo que se llevó a cabo en la universidad, sirviendo como un experimento para evaluar el interés de los estudiantes en ciberseguridad.

Esa primera vez lo imaginamos como un evento reducido, nadie anticipaba que más de 50 personas se inscribirían.

La realidad resultó ser completamente diferente a lo anticipado. Para nuestra sorpresa, el número de inscritos alcanzó los 50 en menos de 24 horas, obligándonos a cerrar el formulario cuando llegamos a los 112 inscritos.

Rápidamente conseguimos un auspiciador que contribuyó con $300.000 pesos para la realización del evento, y obtuvimos los permisos correspondientes para realizar el evento en la sala de estudios de ingeniería tan solo tan solo una semana después del inicio de la planificación.

Fue todo muy rápido, pero comprobamos que había agua en la piscina.

El segundo evento

Tras el éxito del primer CTF, decidimos expandir el DCCTF para el siguiente semestre, y aprovechamos de ponerle un nombre un poco más cool: Hack.ING, propuesto por Nicolás, quien consiguió hacer el juego de palabras en el dominio oficial de Ingeniería UC, al inscribir https://hack.ing.puc.cl. Las mayúsculas de “ING”, por otro lado, “se veían bien no más” cuando dibujó el logo, y por eso se quedaron así.

Logramos convocar a 200 participantes de 7 universidades y recaudar $3.000.000 en patrocinadores. Atrayendo también a invitados especiales como John Hammond (hacker de Estados Unidos reconocido a nivel mundial con 1,37M de suscriptores en YouTube).

El evento no vino sin sus desafíos, con el doble de participantes que en el evento anterior, los servidores simplemente no dieron abasto. Para nuestra fortuna, logramos resolver el problema rápidamente y el evento continuó efectuándose con normalidad.

Con el segundo evento terminado, nos fuimos muy satisfechos con los aprendizajes y el resultado. Nos dábamos cuenta que habíamos logrado algo sin precedentes para una organización estudiantil independiente. Nos habíamos posicionado como un referente en la escena de ciberseguridad universitaria.

El presente: Hack.ING 2024

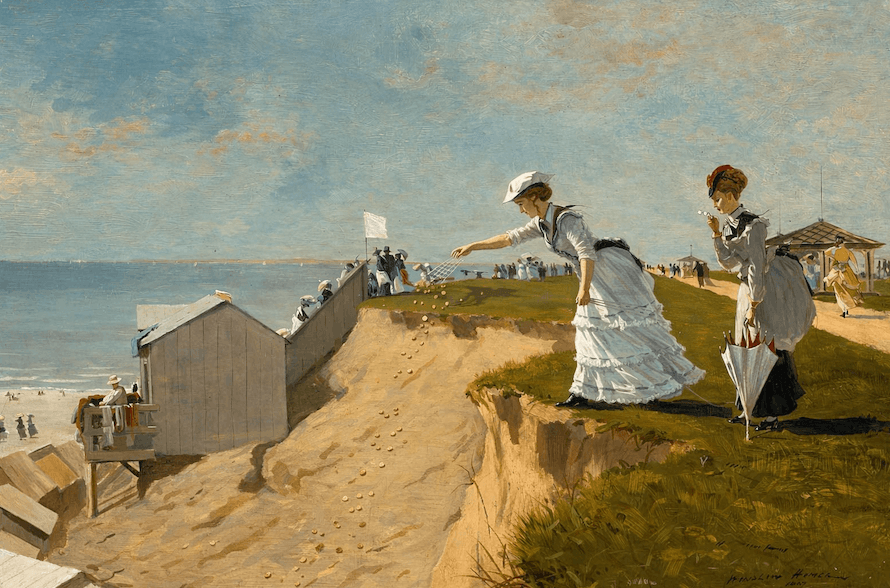

Al principio la idea de abrir Hack.ING 2024 a estudiantes internacionales nos parecía descabellada. Pero como ya habíamos aprendido hace algunos años, más vale apuntar alto. Con todo si no pa qué.

La planificación fue intensa. Primero definimos los cuatro pilares fundamentales del evento: patrocinadores, alcance internacional, experiencia de los participantes y desafíos. Comenzamos la difusión incluso antes de tener los fondos asegurados, con la esperanza de atraer a 300 participantes. La presión era alta, especialmente porque ya teníamos inscritos y necesitábamos fondos para cubrir los costos.

Conseguimos patrocinadores enviando más de 70 mensajes en frío por LinkedIn. Aunque muchos inicialmente mostraron interés, obtener el dinero fue un proceso largo y estresante. Organizamos sprints semanales para mantenernos enfocados y distribuir las tareas. Formamos un equipo de 10 personas y creamos desafíos innovadores.

Traer participantes de toda Latinoamérica añadió una capa adicional de complejidad. Tuvimos que coordinar vuelos, reservar hoteles, conseguir adaptadores de enchufes y reembolsar boletos, todo con muy poco tiempo.

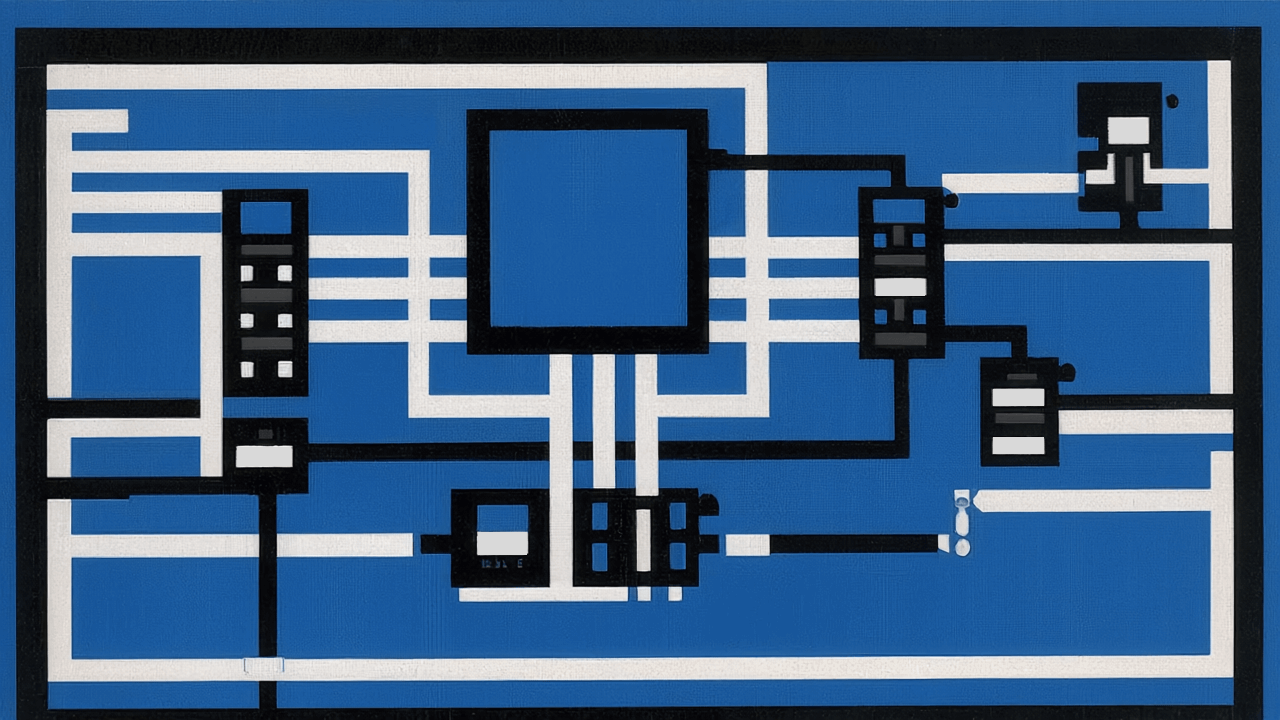

El día del evento fue una locura. Desde instalar el WiFi, pedir las pizzas, hasta formar los equipos; parecía que los desafíos logísticos nunca terminarían. Alister, habiendo tenido pesadillas sobre la infraestructura en la edición anterior, se aseguró de que todo estuviera en orden, utilizando load balancers para los servicios y asegurándose de tener replicabilidad.

Nuestros auspiciadores terminaron siendo Fintual, Github, Admetricks, Nivel 4, Shinkansen y Platanus. Una cantidad de apoyo inédita en un evento organizado exclusivamente por estudiantes de pregrado.

Además, Martín Ugarte, CTO de Fintual, dio una charla de su programa de Bug Bounty, dentro del cual puedes quedar para siempre en el salón de la fama; y el hacker Renato Garretón, otra sobre cómo cibercriminales pueden usar tu antivirus en contra tuya via DLL Proxying. Habiendo escuchado a dos grandes charlistas, ya estaba bien preparado el ambiente y los participantes con ganas de competir.

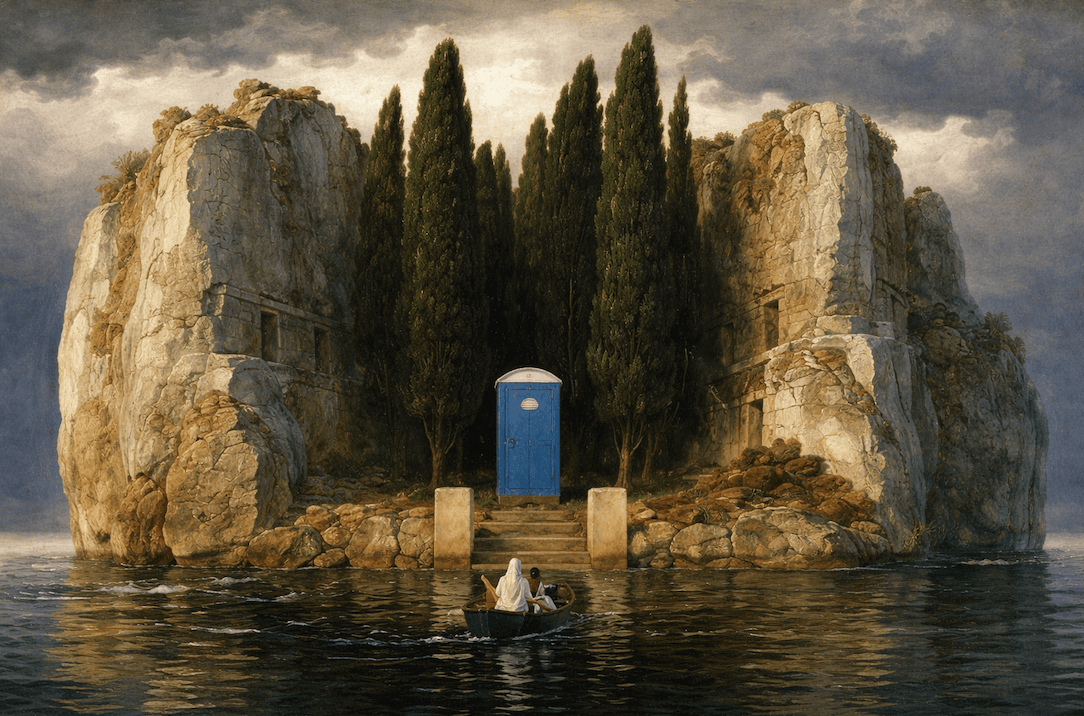

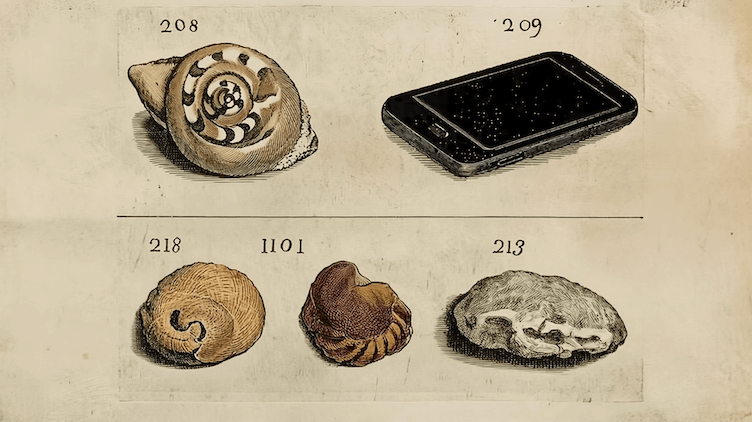

Hack.ING 2024: Internacional

Este año la competencia contó con 36 retos, algunos como descifrar un código morse que se reprodujo sigilosamente durante la competencia, encontrar una flag en un post-it pegado al computador de la persona de control de acceso —simulando algo muy típico que le pasa a empresas que terminan filtrando contraseñas—, y desafíos más técnicos como darkness, donde debías desempacar un binario protegido con Themida y crear un solucionador para la función de descifrado usando la salida descompilada, hasta finalmente extraer la flag del buffer descifrado.

Los ganadores fueron los equipos: Pwnvengers, 20 GO TO 10 y pwnp4tr0l. Puedes ver las estadísticas de la competencia aquí.

A pesar de todos los obstáculos, Hack.ING 2024 superó todas nuestras expectativas. Ver cómo un evento que comenzó en una pequeña sala de clases se convirtió en la competencia de hacking más grande de Latinoamérica fue un logro increíble para nosotros. Las respuestas positivas de los participantes y la sensación de haber creado algo verdaderamente especial son algo que nunca olvidaremos. Hack.ING 2024 no solo elevó el nivel de las competencias en la región, sino que también demostró lo que un grupo de estudiantes apasionados puede lograr con determinación y trabajo duro.

Finalmente, queremos recalcar que a pesar de que las primeras ediciones fueron organizadas solo por 4 personas, Hack.ING 2024 no habría sido posible sin la ayuda del inigualable grupo de 10 voluntarios y amigos que nos acompañaron. Si quieres conocer a todo el equipo, nuestros resultados o saber más métricas de Hack.ING, te esperamos en https://security.ing.puc.cl/hack.ing-0x2/#the-team